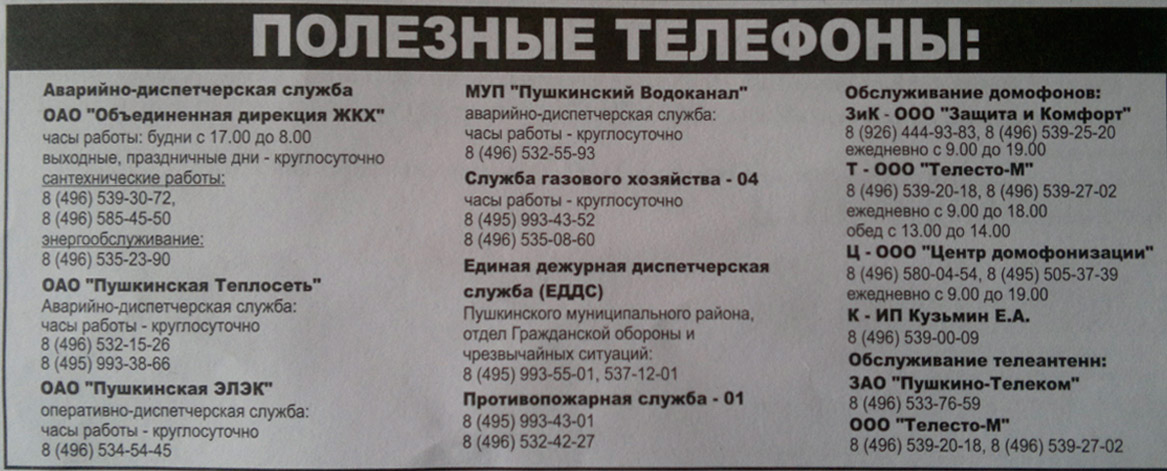

Аварийная служба электросетей Егорьевск Московская область

Аварийная служба электросетей Егорьевск Московская область — телефон — аварийно-диспетчерская служба- Все аварийные службы

- Московская область

- Аварийная служба электросети Егорьевск

Адрес: Московская область, г. Егорьевск, ул. Владимирская д. 31

Телефон:

8 (496) 404-50-65, +7 (49640) 2-16-26; 6-68-69

Если у вы хотите узнать почему отключили свет или нет электричества, городского освещения, то вы можете воспользоваться телефоном горячей линии электросетей Егорьевска. Для этого достаточно набрать с мобильного телефона один из вышеперечисленных номеров. При звонке сформулируйте как можно точнее суть проблемы и сообщите диспетчеру адрес.

Акционерное общество «Московская областная энергосетевая компания» создано на основании постановления Правительства Московской области от 19.07.2005 № 456/26 «Об участии Московской области в создании открытого акционерного общества «Московская областная энергосетевая компания». АО «Мособлэнерго» учреждено в соответствии с Федеральным законом «Об акционерных обществах», Гражданским кодексом Российской Федерации и иными нормативными правовыми актами Российской Федерации, регулирующими деятельность хозяйственных обществ и зарегистрировано в качестве юридического лица 07 ноября 2005 года.

Создание АО «Мособлэнерго» в 2005 году со 100-процентным участием в уставном капитале Московской области было вызвано необходимостью решить накопившиеся проблемы в региональном электроснабжении, такие как дефицит электрической мощности, снижение надежности электроснабжения потребителей, высокий уровень потерь при передаче электрической энергии.

Сегодня АО «Мособлэнерго» является одной из крупнейших энергосетевых компаний региона, которая обеспечивает потребности экономики в передающих мощностях, является надежным партнером государственных органов исполнительной власти Московской области и органов местного самоуправления в планировании и реализации программ территориального развития Московской области, добросовестным налогоплательщиком и работодателем.

егорьевскмосковская областьтелефонаварийная службаэлектросети

4.69K

Biol

Аварийная служба водоканал Егорьевск

Аварийная газовая служба Егорьевск

Аварийная служба Егорьевские Инженерные Сети — отзывы, фото, цены, телефон и адрес — Госуслуги — Москва

+7 (496) 402-39-… — показать

- Описание

- Аварийная служба Егорьевские Инженерные Сети принадлежит к рубрике «Госуслуги». Организация ведет свою деятельность в районе по адресу: Россия, Московская область, Егорьевск, Советская, 1 ст3. Точные координаты на карте: долгота — 39°1′3.

11′′E (39.017533), широта — 55°23′57.77′′N (55.399381).

11′′E (39.017533), широта — 55°23′57.77′′N (55.399381).

Расписание работы компании «Аварийная служба Егорьевские Инженерные Сети»: Круглосуточно. Аварийная служба Егорьевские Инженерные Сети также находится в категории «аварийные службы».

Телефон

+7 (496) 402-39-… — показать

Сообщите, что нашли номер на Зуне — компании работают лучше, если знают, что вы можете повлиять на их рейтинг Дозвонились?

— Нет: неправильный номер / не ответили

— Да, все хорошо

Спасибо!

Проложить маршрут

На машине, пешком или на общественном транспорте… — показать как добраться

- Вы владелец?

- Получить доступ

- Получить виджет

- Сообщить об ошибке

Специалисты аварийной службы Егорьевские Инженерные Сети

Работаете здесь или знаете кто здесь работает? Добавьте специалиста, и он появится здесь, а еще в каталоге специалистов.

Часто задаваемые вопросы об Аварийной службе Егорьевские Инженерные Сети

- ☎️ Какой номер телефона у Аварийной службы Егорьевские Инженерные Сети?

Можно позвонить по телефону +7 (496) 402-39-19.

- 🕖 По какому графику работает данная организация?

Аварийная служба Егорьевские Инженерные Сети ведёт работу круглосуточно.

- ⭐ Как посетители Zoon.ru оценивают Аварийную службу Егорьевские Инженерные Сети? org/Answer»> В среднем компания оценивается клиентами на 1.4. Вы можете оставить свои впечатления об Аварийной службе Егорьевские Инженерные Сети!

- ✔️ Можно ли доверять информации, размещённой на этой странице?

Zoon.ru делает всё возможное, чтобы размещать максимально точные и свежие данные о заведениях. Если вы видите неточность и/или являетесь представителем этого заведения, то можете воспользоваться формой обратной связи.

Средняя оценка — 1,4 на основании 8 оценок

Рекомендуем также

Внутри хитрого, беспрецедентного взлома Power Grid’s

Jose A. Bernat Bacet/Getty Images

Kim Zetter

Security

Hack On Ukraine Phow первая в своем роде атака, создающая зловещий прецедент для безопасности электросетей во всем мире.

Было 15:30. 23 декабря прошлого года, а жители Ивано-Франковской области Западной Украины готовились завершить рабочий день и отправиться домой по холодным зимним улицам. В диспетчерском пункте «Прикарпатьеоблэнерго», который распределяет электроэнергию среди жителей области, операторы тоже подходили к концу своей смены. Но как раз в тот день, когда один рабочий приводил в порядок бумаги на своем столе, курсор на его компьютере вдруг сам по себе пробежал по экрану.

Он наблюдал, как он целеустремленно направился к кнопкам, управляющим автоматическими выключателями на подстанции в этом районе, а затем щелкнул коробку, чтобы разомкнуть выключатели и отключить подстанцию. На экране появилось диалоговое окно с просьбой подтвердить действие, и оператор ошеломленно смотрел, как курсор скользит к окну и щелкает, чтобы подтвердить. Он знал, что где-то в районе за городом тысячи жителей только что лишились света и обогревателей.

Оператор схватил свою мышь и отчаянно пытался завладеть курсором, но он не реагировал. Затем, когда курсор переместился в направлении другого выключателя, машина внезапно отключила его от панели управления. Хотя он отчаянно пытался снова войти в систему, злоумышленники изменили его пароль, что не позволило ему получить повторный вход. Все, что он мог сделать, это беспомощно смотреть на свой экран, пока призраки в машине щелкали один выключатель за другим, в конечном итоге отключив около 30 подстанций. Однако на этом злоумышленники не остановились. Они также нанесли удар по двум другим распределительным центрам одновременно, почти удвоив количество отключенных подстанций и оставив более 230 000 жителей без света. И как будто этого было недостаточно, они также отключили резервные источники питания в двух из трех распределительных центров, оставив самих операторов спотыкаться в темноте.

Затем, когда курсор переместился в направлении другого выключателя, машина внезапно отключила его от панели управления. Хотя он отчаянно пытался снова войти в систему, злоумышленники изменили его пароль, что не позволило ему получить повторный вход. Все, что он мог сделать, это беспомощно смотреть на свой экран, пока призраки в машине щелкали один выключатель за другим, в конечном итоге отключив около 30 подстанций. Однако на этом злоумышленники не остановились. Они также нанесли удар по двум другим распределительным центрам одновременно, почти удвоив количество отключенных подстанций и оставив более 230 000 жителей без света. И как будто этого было недостаточно, они также отключили резервные источники питания в двух из трех распределительных центров, оставив самих операторов спотыкаться в темноте.

Блестящий план

Хакеры, поразившие центры власти в Украине — первый подтвержденный взлом, выведший из строя энергосистему — не были авантюристами, которые просто наткнулись на сети и начали атаку, чтобы проверить свои способности ; согласно новым данным обширного расследования взлома, они были опытными и скрытными стратегами, которые тщательно планировали свое нападение в течение многих месяцев, сначала проводя разведку для изучения сетей и учетных данных операторов перекачки, а затем запуская синхронизированную атаку в хорошо поставленном танце. .

.

«Это было блестяще», — говорит Роберт М. Ли, помогавший в расследовании. Ли — бывший офицер по операциям в области кибервойны ВВС США и соучредитель Dragos Security, компании, занимающейся безопасностью критически важной инфраструктуры. «Что касается сложности, большинство людей всегда [сосредотачиваются на] вредоносных программах, [которые используются в атаках]», — говорит он. «Для меня сложность заключается в логистике, планировании, операциях и… том, что происходит на протяжении всего этого. И это было очень сложно».

Украина поспешила обвинить Россию в нападении. Ли избегает приписывать это какому-либо участнику, но говорит, что существуют четкие границы между различными этапами операции, которые предполагают, что разные уровни участников работали над разными частями штурма. Это повышает вероятность того, что атака могла быть связана с сотрудничеством совершенно разных сторон — возможно, киберпреступников и субъектов национального государства.

«Это должна была быть хорошо финансируемая, хорошо обученная команда. … [Но] это не должно было быть национальным государством», — говорит он. Это могло начаться с того, что киберпреступники получили первоначальный доступ к сети, а затем передали его злоумышленникам из национального государства, которые сделали бы все остальное.

… [Но] это не должно было быть национальным государством», — говорит он. Это могло начаться с того, что киберпреступники получили первоначальный доступ к сети, а затем передали его злоумышленникам из национального государства, которые сделали бы все остальное.

Несмотря на это, успешное нападение содержит много уроков для электростанций и распределительных центров здесь, в США, говорят эксперты; системы управления в Украине были на удивление более безопасными, чем некоторые в США, поскольку они были хорошо отделены от бизнес-сетей центра управления надежными брандмауэрами. Но, в конце концов, они все еще не были достаточно безопасными — работники, удаленно входящие в сеть SCADA, сеть диспетчерского управления и сбора данных, которая контролировала сеть, не должны были использовать двухфакторную аутентификацию, что позволяло злоумышленникам украсть их учетные данные и получить важный доступ к системам, которые контролировали взломщиков.

Электроэнергии в Украине не было долго: всего от одного до шести часов на все пораженные участки. Но, согласно недавнему отчету США, по прошествии более двух месяцев после атаки центры управления все еще не полностью функционируют. Украинские и американские эксперты по компьютерной безопасности, участвовавшие в расследовании, говорят, что злоумышленники перезаписали прошивку критически важных устройств на 16 подстанциях, лишив их возможности реагировать на любые удаленные команды операторов. Электроэнергия включена, но рабочим по-прежнему приходится управлять выключателями вручную.

Но, согласно недавнему отчету США, по прошествии более двух месяцев после атаки центры управления все еще не полностью функционируют. Украинские и американские эксперты по компьютерной безопасности, участвовавшие в расследовании, говорят, что злоумышленники перезаписали прошивку критически важных устройств на 16 подстанциях, лишив их возможности реагировать на любые удаленные команды операторов. Электроэнергия включена, но рабочим по-прежнему приходится управлять выключателями вручную.

Самый популярный

Это на самом деле лучший результат, чем то, что может произойти в США, говорят эксперты, поскольку многие системы управления электросетями здесь не имеют функции ручного резервного копирования, что означает что если бы злоумышленники саботировали здесь автоматизированные системы, рабочим было бы намного сложнее восстановить питание.

Хронология атаки

В расследовании атаки украинцам помогали несколько агентств в США, в том числе ФБР и МНБ. Среди экспертов по компьютерной безопасности, которые консультировали по поводу более широкого расследования, были Ли и Майкл Дж. Ассанте, оба преподают компьютерную безопасность в Институте SANS в Вашингтоне, округ Колумбия, и планируют опубликовать отчет о своем анализе сегодня. Они говорят, что следователи были приятно удивлены, обнаружив, что украинские энергораспределительные компании располагают обширной коллекцией журналов брандмауэров и системных журналов, которые помогают им реконструировать события — необычная находка для любой корпоративной сети, но еще более редкая находка для критически важных инфраструктурных сред, которые редко имеют надежные возможности ведения журнала.

Среди экспертов по компьютерной безопасности, которые консультировали по поводу более широкого расследования, были Ли и Майкл Дж. Ассанте, оба преподают компьютерную безопасность в Институте SANS в Вашингтоне, округ Колумбия, и планируют опубликовать отчет о своем анализе сегодня. Они говорят, что следователи были приятно удивлены, обнаружив, что украинские энергораспределительные компании располагают обширной коллекцией журналов брандмауэров и системных журналов, которые помогают им реконструировать события — необычная находка для любой корпоративной сети, но еще более редкая находка для критически важных инфраструктурных сред, которые редко имеют надежные возможности ведения журнала.

По словам Ли и украинского эксперта по безопасности, которые помогали в расследовании, атаки начались прошлой весной с кампании целевого фишинга, нацеленной на ИТ-персонал и системных администраторов, работающих в нескольких компаниях, ответственных за распределение электроэнергии по всей Украине. Украина состоит из 24 областей, каждая из которых разделена на от 11 до 27 областей, и каждую область обслуживает отдельная энергораспределительная компания. Фишинговая кампания доставляла электронные письма работникам трех компаний с прикрепленным вредоносным документом Word. Когда работники нажимали на вложение, отображалось всплывающее окно с просьбой включить макросы для документа. Если они подчинились, программа под названием BlackEnergy3 — варианты которой заразили другие системы в Европе и США — заразила их машины и открыла лазейку для хакеров. Этот метод примечателен тем, что большинство вторжений в наши дни используют ошибку кодирования или уязвимость в программном обеспечении; но в данном случае злоумышленники использовали преднамеренную функцию в программе Microsoft Word. Использование функции макросов — это метод старой школы из 90, которые злоумышленники недавно оживили в нескольких атаках.

Украина состоит из 24 областей, каждая из которых разделена на от 11 до 27 областей, и каждую область обслуживает отдельная энергораспределительная компания. Фишинговая кампания доставляла электронные письма работникам трех компаний с прикрепленным вредоносным документом Word. Когда работники нажимали на вложение, отображалось всплывающее окно с просьбой включить макросы для документа. Если они подчинились, программа под названием BlackEnergy3 — варианты которой заразили другие системы в Европе и США — заразила их машины и открыла лазейку для хакеров. Этот метод примечателен тем, что большинство вторжений в наши дни используют ошибку кодирования или уязвимость в программном обеспечении; но в данном случае злоумышленники использовали преднамеренную функцию в программе Microsoft Word. Использование функции макросов — это метод старой школы из 90, которые злоумышленники недавно оживили в нескольких атаках.

Первоначальное вторжение затронуло только корпоративные сети. Но им еще предстояло добраться до сетей SCADA, которые управляли сетью. Компании разумно разделили эти сети с помощью брандмауэра, поэтому у злоумышленников оставалось два варианта: либо найти уязвимости, которые позволили бы им пробить брандмауэры, либо найти другой способ проникнуть внутрь. Они выбрали второе.

Компании разумно разделили эти сети с помощью брандмауэра, поэтому у злоумышленников оставалось два варианта: либо найти уязвимости, которые позволили бы им пробить брандмауэры, либо найти другой способ проникнуть внутрь. Они выбрали второе.

В течение многих месяцев они проводили обширную разведку, изучая и картографируя сети и получая доступ к контроллерам домена Windows, где управляются учетные записи пользователей для сетей. Здесь они собрали учетные данные рабочих, некоторые из них для VPN, которые работники сети использовали для удаленного входа в сеть SCADA. Как только они проникли в сети SCADA, они медленно подготовили почву для своей атаки.

Сначала они перенастроили источник бесперебойного питания 1 , или ИБП, отвечающий за обеспечение резервного питания двух центров управления. Недостаточно было погрузить клиентов во тьму — когда отключилось электричество в более широком регионе, они хотели, чтобы операторы тоже были слепы. По словам Ли, это был вопиющий и агрессивный шаг, который мог быть истолкован энергетическими компаниями как «иди на хуй».

Самые популярные

Каждая компания использовала свою систему управления распределением для своей сети, и на этапе разведки злоумышленники тщательно изучили каждую из них. Затем они написали вредоносную прошивку для замены легитимной прошивки на преобразователях Serial-to-Ethernet более чем на десятке подстанций (преобразователи используются для обработки команд, отправляемых из сети SCADA в системы управления подстанцией). Извлечение преобразователей не позволит операторам отправлять удаленные команды для повторного включения выключателей после отключения электроэнергии. «Обновления вредоносного ПО для конкретных операций [в настройках промышленного контроля] имеют никогда раньше не делалось , — говорит Ли. — С точки зрения атаки это было просто потрясающе. Я имею в виду, что они действительно молодцы.»

Та же модель конвертеров Serial-to-Ethernet, которая используется в Украине, используется в энергораспределительной сети США.

Вооружившись вредоносной прошивкой, злоумышленники были готовы к нападению.

Где-то около 15:30 23 декабря они проникли в сети SCADA через взломанные VPN и отправили команды на отключение уже перенастроенных систем ИБП, затем начали вскрывать выключатели, но перед этим запустили телефонный отказ -атака без обслуживания на центры обработки вызовов клиентов, чтобы клиенты не могли звонить, чтобы сообщить об отключении. Атаки TDoS аналогичны атакам DDoS, которые отправляют поток данных на веб-серверы. В этом случае телефонные системы центра были затоплены тысячами поддельные звонки, которые, казалось, исходили из Москвы, чтобы помешать дозвониться законным абонентам. Ли отмечает, что этот шаг демонстрирует высокий уровень изощренности и планирования со стороны злоумышленников. Киберпреступники и даже некоторые субъекты национального государства часто не могут предвидеть все непредвиденные обстоятельства. «Что делают искушенные актеры, так это прилагают согласованные усилия даже к маловероятным сценариям, чтобы убедиться, что они охватывают все аспекты того, что может пойти не так», — говорит он.

Этот шаг определенно дал злоумышленникам больше времени для завершения своей миссии, потому что к тому времени, когда оператор, чья машина была угнана, заметил, что происходит, несколько подстанций уже были отключены. Но если этот был политическим взломом, запущенным Россией против Украины, у TDoS, вероятно, была и другая цель, говорят Ли и Ассанте: разжечь гнев украинских клиентов и ослабить их доверие к украинским энергетическим компаниям и правительству.

Когда злоумышленники открыли выключатели и отключили от сети ряд подстанций, они также перезаписали прошивку на некоторых преобразователях последовательного интерфейса в Ethernet подстанции, заменив законную прошивку своей вредоносной прошивкой и сделав преобразователи после этого неработоспособными и не подлежащими восстановлению. , не может принимать команды. «Как только вы… перепишете прошивку, пути назад [для помощи в восстановлении] уже не будет». Вы должны находиться на этом объекте и вручную переключать операции», — говорит Ли. «Взорвать [эти] шлюзы модификациями прошивки означает, что они не смогут восстановиться, пока не получат новые устройства и не интегрируют их».

«Взорвать [эти] шлюзы модификациями прошивки означает, что они не смогут восстановиться, пока не получат новые устройства и не интегрируют их».

После того, как они закончили все это, они использовали часть вредоносного ПО под названием KillDisk, чтобы стереть файлы с операторских станций, чтобы сделать их неработоспособными. KillDisk стирает или перезаписывает данные в основных системных файлах, вызывая сбои компьютеров. Поскольку он также перезаписывает основную загрузочную запись, зараженные компьютеры не могут перезагружаться.

Самые популярные

Некоторые компоненты KillDisk приходилось запускать вручную, но Ли говорит, что в двух случаях злоумышленники использовали логическую бомбу, которая запускала KillDisk автоматически.0 минут в атаке. Это должно было быть около 17:00, в то самое время, когда Прикарпатьеоблэнерго разместило заметку на своем веб-сайте, в которой впервые признавалось то, что уже было известно потребителям — что в некоторых регионах электричество отключено — и заверялось, что оно работает лихорадочно. чтобы выяснить источник проблемы. Через полчаса, после того как KillDisk завершит свое грязное дело и оставит у энергетиков мало сомнений в том, что вызвало широкомасштабное отключение электроэнергии, компания отправила клиентам вторую записку, в которой говорилось, что причиной отключения стали хакеры.

чтобы выяснить источник проблемы. Через полчаса, после того как KillDisk завершит свое грязное дело и оставит у энергетиков мало сомнений в том, что вызвало широкомасштабное отключение электроэнергии, компания отправила клиентам вторую записку, в которой говорилось, что причиной отключения стали хакеры.

Россия была причиной?

Разведывательное сообщество Украины с полной уверенностью заявило, что за нападением стоит Россия, хотя и не предоставило никаких доказательств в поддержку этого утверждения. Но, учитывая политическую напряженность между двумя странами, это не надуманный сценарий. Отношения между Россией и Украиной были натянутыми с тех пор, как Россия аннексировала Крым в 2014 году, и крымские власти начали национализировать принадлежащие Украине энергетические компании, что вызвало гнев украинских владельцев. Затем, прямо перед декабрьским блэкаутом на Украине, проукраинские активисты физически атаковали подстанции, подающие электричество в Крым, оставив без электричества два миллиона крымчан в аннексированном Россией регионе, а также российскую военно-морскую базу. Ходят слухи, что последующие отключения электроэнергии в Украине были местью за атаку на крымские подстанции.

Ходят слухи, что последующие отключения электроэнергии в Украине были местью за атаку на крымские подстанции.

Но злоумышленники, нацелившиеся на украинские энергокомпании, начали свою деятельность как минимум за полгода до нападения на крымские подстанции. Таким образом, хотя атака в Крыму могла стать катализатором последующей атаки на украинские энергетические компании, ясно, что она не была первоначальным мотивом, говорит Ли. Ли говорит, что данные судебно-медицинской экспертизы фактически предполагают, что нападавшие, возможно, не планировали отключить власть в Украине, когда они это сделали, но поторопились со своими планами после атаки в Крыму.

«Глядя на данные, похоже, что они выиграли бы и смогли бы сделать больше, если бы планировали и собирали информацию дольше», — говорит он. «Так что похоже, что они поспешили с кампанией».

Он предполагает, что если Россия несет ответственность за нападение, то толчок мог быть совершенно другим. Недавно, например, украинский парламент рассматривал законопроект о национализации частных энергетических компаний в Украине. Некоторые из этих компаний принадлежат влиятельному российскому олигарху, имеющему тесные связи с Путиным. Ли говорит, что, возможно, нападение на украинские энергетические компании было сигналом украинским властям не проводить национализацию.

Некоторые из этих компаний принадлежат влиятельному российскому олигарху, имеющему тесные связи с Путиным. Ли говорит, что, возможно, нападение на украинские энергетические компании было сигналом украинским властям не проводить национализацию.

Этот анализ подтверждается еще одним аспектом атаки: тот факт, что хакеры могли нанести гораздо больший ущерб, чем они нанесли, если бы они решили также физически уничтожить оборудование подстанции, что значительно усложнило восстановление питания после аварии. затемнение. В 2007 году правительство США продемонстрировало атаку, которая показала, как хакеры могут физически уничтожить генератор электроэнергии, просто отправив удаленно 21 строку вредоносного кода.

Ли говорит, что все, что связано с атакой на энергосистему Украины, предполагает, что она была в первую очередь предназначена для отправки сообщения. «Мы хотим, чтобы нас видели, и мы хотим отправить вам сообщение», — так он это интерпретирует. «Это очень мафиозно в том смысле, что вы думаете, что можете отобрать власть [в Крыму]? Ну, я могу отобрать у вас власть».

Какими бы ни были цели отключения электроэнергии, это была первая в своем роде атака, которая создала зловещий прецедент для безопасности электросетей во всем мире. Оператор «Прикарпатьеоблэнерго» не мог знать, что предвещало в тот день это маленькое мелькание его курсора мыши. Но теперь люди, отвечающие за мировое энергоснабжение, предупреждены. Эта атака была относительно недолгой и доброкачественной. Следующего может и не быть.

1 Исправление от 03.03.16 8:17 утра по восточному времени: ИБП здесь означает источник бесперебойного питания, а не универсальный источник питания.

Ким Зеттер — отмеченный наградами старший штатный репортер Wired, освещающий вопросы киберпреступности, конфиденциальности и безопасности. Она пишет книгу о Stuxnet, цифровом оружии, которое было разработано для саботажа ядерной программы Ирана.

TopicsВзломы критической инфраструктурыУкраинаУровень угрозы

Еще из WIREDЭнергосистема Украины понесла рекордный ущерб в результате забастовок в России, сообщает коммунальное предприятие : NPR

Электросистема Украины понесла рекордный ущерб в результате забастовки в России, сообщает коммунальное предприятие Более 1,4 миллиона домохозяйств остались без электричества после неоднократных налетов российской авиации, сообщили в администрации президента. Украинская энергетическая компания заявляет, что масштабы ущерба затмевают предыдущие атаки.

Украинская энергетическая компания заявляет, что масштабы ущерба затмевают предыдущие атаки.

Услышано во всех случаях

Энергосистема Украины понесла рекордный ущерб в результате забастовок в России, сообщает коммунальное предприятие

Татьяна Сафонова смотрит в свой мобильный телефон во время отключения электроэнергии в Бородянке, Украина.

переключить заголовок

Паула Бронштейн / Getty Images

Татьяна Сафонова смотрит в свой мобильный телефон во время отключения электроэнергии в Бородянке, Украина.

Паула Бронштейн / Getty Images

КИЕВ, Украина. Более 1,4 миллиона украинских домохозяйств потеряли электричество после утренних неоднократных налетов российской авиации, сообщает офис президента Украины Владимира Зеленского.

Генштаб Украины сообщил, что за сутки в Украину попали 40 крылатых ракет и 16 беспилотников предположительно иранского производства.

Украинская энергетическая компания «Укрэнерго» заявляет, что масштабы ущерба установили новый рекорд, затмив атаки, которые страна пережила ранее в октябре. Предыдущие авиаудары ознаменовали самую большую эскалацию войны с момента вторжения России.

Правительство Украины неоднократно призывало граждан к нормированию потребления электроэнергии, объявляя график веерных отключений, если сеть достигнет максимальной мощности. Укрэнерго предупреждает, что перебои с подачей электроэнергии могут длиться от 8 до 10 часов в сутки, если линии электропередач все еще целы. Области, которые понесли больший ущерб, могут остаться без электричества гораздо дольше.

Области, которые понесли больший ущерб, могут остаться без электричества гораздо дольше.

Мэр западного города Луцка Игорь Полищук заявил, что повреждения, нанесенные тремя российскими ракетами, «несовместимы с ремонтом». Он попросил проявить терпение, пока инженеры восстанавливают электрическую инфраструктуру и восстанавливают давление воды.

Полиция также сообщила, что большинство сирен воздушной тревоги не имеют электричества, чтобы предупредить о других потенциальных авиаударах. Они призвали граждан держать мобильные телефоны заряженными, чтобы получать оповещения о чрезвычайных ситуациях, и заявили, что включат сирены своих транспортных средств в случае приближающегося нападения.

«Когда в городе нет электричества, это означает, что у вас нет воды, у вас нет газа, у вас нет ничего», — сказал NPR Александр Харченко, ведущий украинский эксперт по энергетике. «Это действительно огромные проблемы».

Семь из 25 областей Украины испытали аналогичные разрушения, в основном на западе, юге и в центре страны.

Доктор Игорь Дундюк, заместитель начальника Ровенской городской больницы, сообщил национальной телекомпании, что его учреждения работают на резервном электроснабжении, прибегают к запасам кислорода и пресной воды, но пациенты едят пищу, приготовленную на дровяных печах на тротуар.

Кирилл Тимошенко, советник президента Украины, сообщил, что ВВС Украины удалось перехватить 18 российских ракет, направленных в сторону украинской инфраструктуры. Военные чиновники отдают должное четырем новым системам ПВО IRIS-T из Германии за предотвращение ущерба крупным городам, но эксперты опасаются, что Украина все еще не имеет средств противовоздушной обороны для прикрытия небольших городов. Премьер-министр Украины Денис Шмыгаль запросил дополнительные ракеты ПВО в ответ на субботние обстрелы.

Харченко говорит, что, по его мнению, ВВС России тесно сотрудничают с экспертами по энергетике, чтобы максимизировать ущерб, нанесенный гражданскому населению, хотя он говорит, что Украина имеет возможность быстро и неоднократно ремонтировать энергосистему.

11′′E (39.017533), широта — 55°23′57.77′′N (55.399381).

11′′E (39.017533), широта — 55°23′57.77′′N (55.399381).